Introdução

Com o advento do GDPR[1], LGPD [2]e CCPA[3], dentre outras Leis e Regulamentações internacionais sobre Privacidade e Proteção de Dados, fica cada vez mais evidente que Organizações, Empresas e Instituições de diversas esferas e tamanhos, precisam urgentemente voltar a observar (ou simplesmente iniciar) questões relacionadas à Segurança da Informação e Cibernética (dentre outras disciplinas para a continuidade de seus negócios). Um dos vários motivos para isso, são os cada vez mais crescentes números de ataques de hackers que exploram vulnerabilidades de processos organizacionais e tecnologias mal implementadas e expõem estes mesmos “atores corporativos” a um risco que pode resultar em grande prejuízo.

Nota-se que o prejuízo financeiro ainda não é o único fator preocupante neste cenário de “falta” de segurança e que os hackers não são os únicos agentes ameaçadores com quem temos de nos preocupar.

Vamos falar sobre Violação de Dados Pessoais nos termos do GDPR e LGPD, principalmente. Boa leitura!

Mas afinal, o que é “Violação de Dados Pessoais”?

“Uma violação de dados ocorre quando a sua empresa/organização sofre um incidente de segurança relativo aos dados pelos quais é responsável que resulta numa violação da confidencialidade, da disponibilidade ou da integridade dos dados.” – Fonte: Comissão Europeia

A definição do termo acima, dada pela Comissão Europeia, segue o contexto de um Incidente de Segurança relativo a “dados pessoais” que podem oferecer ou não um alto risco às liberdades e direitos fundamentais dos Titulares de Dados [4]Pessoais (pessoas singulares, foco inicial do GDPR) logo, é preciso compreender que:

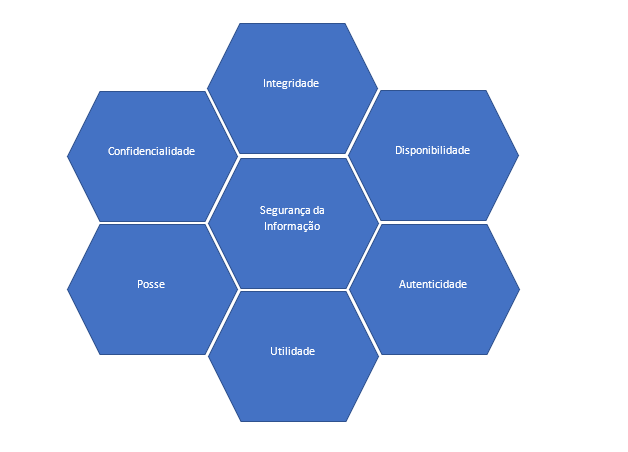

A conhecida tríade de Segurança da Informação é composta por: Confidencialidade, Integridade e Disponibilidade. Muitos profissionais e alunos desta disciplina gostam de facilitar a lembrança usando as siglas CID, iniciais de cada parte. Mas falta algo!

Em 1998, Donn B. Parker (Pesquisador e Consultor de Segurança da Informação, membro da “Association for Computing Machinery ( ACM )”, propôs adicionar 3 atributos à tríade, criando assim o que conhecemos por Hexagrama Parkeriano ou Parkerian Hexad. Veja a seguir:

Assim sendo, para referenciar o Hexagrama Parkeriano, poderíamos “brincar” com as letrinhas como numa sopa, assim: CIDAUP.

É preciso compreender ainda que, mesmo com mais atributos, as disciplinas de Segurança da Informação e Cibernética não se esgotam aqui. Temos por exemplo, a Legalidade como um atributo importante ao Tratamento/Processamento de Dados e isso jamais poderia ser ignorado em quaisquer das disciplinas, bem como o “Não-repúdio”, que pode ser visto como uma técnica implementada para garantir que uma transação realizada não seja negada.

Compreendendo então que uma Violação de Dados (pessoais) é oriunda de um Incidente de Segurança (da Informação ou Cibernética), uma vez que este mesmo incidente envolve dados pessoais de pessoas singulares (e portanto, salvo exceções, protegidos por Lei), é possível discernir que, nem todo Incidente de Segurança é uma Violação de Dados, se não envolver dados pessoais.

O que deve ser feito caso ocorra uma Violação de Dados (pessoais)?

Segundo o GDPR, existem algumas ações esperadas e condições para elas. Vejamos:

“Se tal ocorrer, e se a violação for suscetível de representar um risco para os direitos e as liberdades de uma pessoa, a sua empresa/organização tem de notificar a autoridade de controlo sem demora injustificada e, o mais tardar, no prazo de 72 horas após tomar conhecimento da violação.” – Fonte: Comissão Europeia

O que temos são linhas gerais, mas o próprio texto do GDPR sinaliza situações em que a Notificação de Violação de Dados deve ocorrer à Autoridade Supervisora, observando-se o Artigo 33.º e no caso do Titular de Dados, o Artigo 34.º.

Há casos de Violação de Dados (pessoais) em que nem a Autoridade Supervisora, nem o Titular de Dados precisam ser notificados, no entanto, também é previsto pelo GDPR que assim como todo Tratamento de Dados[5], também toda Violação de Dados devem ser mantidas em registro pelo Controlador [6]e/ou Processador [7]de dados pessoais.

Outras medidas podem ser tomadas para minimizar os danos de uma Violação de Dados. Dentre elas, está a contratação de serviços especializados para notificar de forma indireta, por mídias por exemplo, o ocorrido e assim, alcançar mais Titulares de Dados afetados e com as informações corretas (como previsto na LGPD ou GDPR), manter a transparência das operações.

Como evitar Violação de Dados (pessoais ou não)

A questão é que não existem métodos infalíveis que não ponham em risco os Controladores ou Processadores de dados pessoais, pois nenhum sistema é seguro e ainda temos que, como convergem diversas literaturas, onde há processo humano, há a possibilidade de falha de segurança (também). Mas isso não deve ser desculpa para não investir nas pessoas, levando a outro erro crucial, o investimento apenas em tecnologia. Tecnologias também são falhas e quem as cria são pessoas (ainda).

Um SGPD[8] deve ser implementado pelo Controlador, visando maturar todos os processos e seus fluxos que envolvam dados pessoais. Este mesmo sistema, em determinada fase de sua apreciação, requer investimento em capacitação, tecnologias, dentre outros pontos importantes que vão contribuir para a conformidade perante as Leis de Privacidade e Proteção de Dados, mas também observa-se como parte do ciclo algo como o PDCA[9], que refere-se à melhoria contínua da implementação, neste contexto.

Surgem como tendências a busca por selos emitidos por Certificadores Independentes que compreendam por especialidade as disciplinas envolvidas, como Segurança da Informação e Privacidade e Proteção de Dados. Destaca-se aqui, selos como ISO/IEC 27001 e ISO/IEC 27701, os quais tratam “Boas Práticas de Segurança da Informação” e Técnicas de Segurança para Gerenciamento de Informações de Privacidade”, respectivamente.

Conclusão (parcial)

Nenhuma Organização, Empresa ou Instituição está livre de sofrer uma Violação de Dados (pessoais ou não), porém, as ocorrências serão maiores naquelas que não observaram as disciplinas exigidas como atenção à Lei (GDPR ou LGPD) e ao mesmo tempo, buscar evitar a ocorrência e demonstrar evidências deste preparo pode ajudar o Controlador a demonstrar seu comprometimento junto à Autoridade Supervisora (no caso do GDPR) quanto ao tema Privacidade e Proteção de Dados, resultando até mesmo, em alguns casos, em outra categoria de sanção administrativa a ser aplicada.

É preciso também observar que, é diferente a situação de um Controlador que sofreu Violação de Dados, tendo buscado conformidade antes do Tratamento/Processamento de dados pessoais, da de um Controlador que não se esforçou para evitar o Incidente ocorrido.

Buscar a conformidade é um passo importante, porém, a constante conformidade é ainda mais.

Mitigar riscos fará parte da rotina dos Controladores (e Processadores), e ter um DPO[10] e um Escritório de Privacidade [11] também será necessário para auxiliar (quando não obrigatório) na jornada das organizações.

Transparência, Legalidade, dentre outros princípios do Tratamento de Dados pessoais têm de ser buscados com urgência e o momento é propício: Conformidade tende ser fator de competitividade decisivo entre organizações e seus clientes estão de olho, bem como todo o mundo dos negócios!

Keep Studying!

Notas:

[1] General Data Protection Regulation: https://bit.ly/3hFqxz9

[2] Lei Geral de Proteção de Dados: https://bit.ly/2ypCdF6

[3] California Consumer Privacy Act: https://bit.ly/2YIwV14

[4] Pessoa natural a quem se referem os dados pessoais que são objeto de tratamento: LGPD, Artigo 5º.

[5] Quaisquer ações realizadas com dados pessoais, em todo o seu ciclo de vida, desde coleta até seu descarte: LGPD, Artigo 5º.

[6] Pessoa natural ou jurídica, de direito público ou privado, a quem competem as decisões referentes ao tratamento de dados pessoais: LGPD, Artigo 5º.

[7] Ou Operador: operador: pessoa natural ou jurídica, de direito público ou privado, que realiza o tratamento de dados pessoais em nome do controlador: LGPD, Artigo 5º.

[8] Sistema de Gestão de Proteção de Dados

[9] Plan, Do, Check, Act

[10] Data Protection Officer ou Encarregado de Dados.

[11] Time multidisciplinar de apoio ao DPO.